Naslovna > Konzalting > Digitalna transformacija kroz upravljanje podacima > Upravljanje sigurnošću podataka

Upravljanje sigurnošću podataka

Što je sigurnost podataka?

Sigurnost podataka prvenstveno je usmjerena na sprječavanje neovlaštenog pristupa podacima, bez obzira na to tko je neovlaštena strana. Da bi to postigle, organizacije koriste alate i tehnologiju poput vatrozida, autentifikacije korisnika, mrežnih ograničenja i internih sigurnosnih praksi kako bi spriječile “curenje” podataka. To također uključuje sigurnosne tehnologije kao što su tokenizacija i šifriranje za daljnju zaštitu podataka, čineći ih nečitkima, čime se može zaštiti korištenje istih.

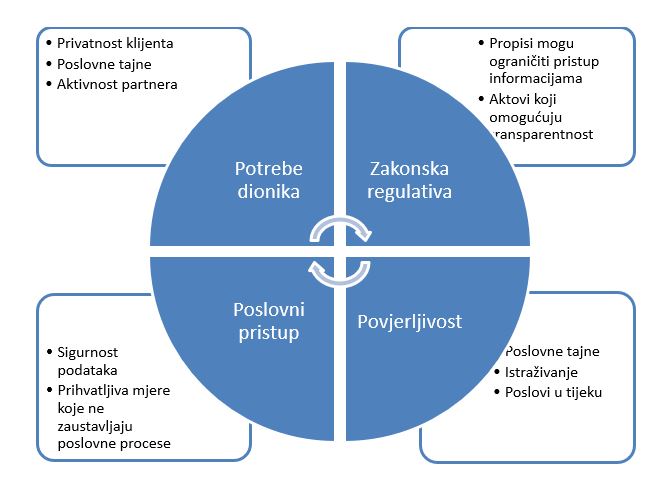

Specifičnosti sigurnosti podataka (koje podatke treba zaštititi) razlikuju se među djelatnostima. Ipak, cilj zaštite podataka za sve je isti: zaštititi informacijsku imovinu u skladu s propisima o privatnosti i povjerljivosti te ugovornim i poslovnim zahtjevima.

Kako zaštiti podatke?

Smanjenje rizika i rast poslovanja primarni su pokretači aktivnosti sigurnosti podataka. Rizici sigurnosti podataka povezani su s usklađenošću s propisima, odgovornosti za zaštitu osobnih i osjetljivih podataka o zaposlenicima, poslovnim partnerima, kupcima i dr.

Cjelokupni proces zaštite podataka uključuje sljedeće korake:

- Identifikacija i klasifikacija osjetljive podatkovne imovine

- Lociranje osjetljivih podataka u organizaciji – sigurnosni zahtjevi mogu se razlikovati ovisno o tome gdje se pohranjuju podaci. Značajna količina osjetljivih podataka na jednoj lokaciji predstavlja visok rizik.

- Određivanje na koji način specifična sredstva trebaju biti zaštićena – mjere potrebne za osiguranje sigurnosti mogu se razlikovati ovisno o sadržaju podataka i vrsti tehnologije koja se koristi.

Osim klasifikacije samih podataka, potrebno je procijeniti interne i vanjske prijetnje koju mogu ugroziti sigurnost podataka. Velik broj rizika odnosi se na nepostojanje svijesti od strane zaposlenika o važnosti zaštite podataka.

Ključni zahtjevi zaštite podataka

Zahtjevi zaštite podataka kategorizirani su u četiri skupine, poznate kao četiri A: access (Pristup), audit (Revizija), autentifikacija i autorizacija.

Naknadno je uključen i E, Entitlement (pravo), radi bolje usklađenosti podataka s propisima. Klasifikacija podataka, prava pristupa, uloge grupa, korisnici i lozinke su sredstva provođenje politike i zadovoljavanja „četiri A”:

- Access(pristup) – omogućiti osobama sa ovlaštenjem pravovremeni pristup sustavima.

- Audit – pregled sigurnosnih radnji i aktivnost korisnika kako biste osigurali usklađenost sa propisima, politikom i standardima tvrtke.

- Autentifikacija- potvrđivanje pristupa korisnika. Kada se korisnik pokuša prijaviti u sustav, sustav mora provjeriti je li osoba doista ona za koju se izdaje. Najčešći način autentifikacije je lozinka. Strožije metode autentifikacije uključuju osobu koja ima sigurnosni token, odgovara na pitanja ili podnosi otiska prsta. Svi prijenosi tijekom provjere autentičnosti šifrirani su kako bi se spriječila krađa autentičnosti podataka.

- Autorizacije – dodjeljuje privilegije za pristup određenim podacima, prema definiranoj roli.

- Entitlement (pravo – suma svih podatkovnih elemenata koje su izložene korisniku nakon autorizacijske odluke. Odgovoran manager mora odlučiti da određena osoba ima pravo na pristup podatcima prije no što je autorizacija odobrena.

Upravljanje rizicima vezano za podatke

Kako bi se preventivno djelovalo na zaštitu podataka, potrebno je implementirati proces upravljanja rizicima podacima. Sam proces uključuje identifikaciju i klasifikaciju podataka s kojima organizacija radi te definiranja svih mogućih prijetnji, internih i vanjskih, kao i postojećih ranjivosti, odnosno nepostojanje određene razine zaštite istih.

Ključne komponente upravljanja rizicima jesu:

- Ranjivost – slabost ili kvar u sustavu koji omogućuje uspješan napad i ugrožavanje – rupa u obrani organizacije. Primjeri uključuju računala sa zastarjelim patchevima, web stranice koje nisu zaštićene na pravilan način, korisnici koji nemaju awareness za sigurnosne prijetnje(sumnjive e-pošte ili nepoznati software).

- Prijetnja – potencijalna ofenzivna radnja koja bi se mogla poduzeti protiv organizacije. Prijetnje mogu biti unutarnje ili vanjske, nisu uvijek zlonamjerne. Neinformirani zaposlenik može poduzeti radnje protiv organizacije, a da ni on sam to ne zna. Prijetnje se mogu odnositi na određene ranjivosti. Primjeri prijetnji uključuju privitke e-pošte zaražene virusom koji se šalju organizaciji, procese koji preopterećuju mrežne poslužitelje i rezultiraju nemogućnošću obavljanja poslovnih transakcija (denial-of- service attacks) i iskorištavanje poznatih ranjivosti.

- Rizik – kalkulirana prognoza moguće štete. Rizik se može izračunati za svaku prijetnju koristeći sljedeće faktore:

- Vjerojatnost da će se prijetnja pojaviti i njena učestalost,

- Vrsta i razina štete koja bi potencijalno mogla biti uzrokovana, uključujući i štetu na reputaciji,

- Učinak koju će šteta imati na poslovanje odnosno prihode,

- Trošak popravljanja štete,

- Trošak za sprječavanje prijetnje, uključujući otklanjanje ranjivosti.

Kako umanjiti rizike?

S obzirom da je sigurnost podataka jedan od glavnih aspekata Upravljanja podacima, potrebno je na adekvatan način štititi podatke primjenom sigurnosnih kontrola. S obzirom da ISO 27001 standard za upravljanje informacijskom sigurnošću također ima zahtjeve koji se odnose na sigurnost podataka, kao mjere zaštite mogu se implementirati zahtjevi koji se odnose na:

- Klasifikaciju informacija

- Označavanje informacijske imovine

- Rukovanje informacijskom imovinom

- Kontrolu pristupa

- Uporabu kriptografskih kontrola

- I dr.

Kako Vam ZIH može pomoći?

U navedenom području ZIH Vam nudi sljedeće usluge:

- Konzultantske usluge

- Dijagnostika postojećeg stanja DM&G sustava – analiza postojećeg stanja ključnih dijelova sustava upravljanja podacima (DM&G sustava)

- Analiza zadovoljenja zahtjeva informacijske sigurnosti, sukladno ISO 27001 standardu

- Razvoj DM&G sustava – razvoj prioritetnih područja (npr. Data Quality Management, Data Security Management i dr.)

- Implementacija sigurnosnih zahtjeva sukladno ISO 27001 standardu

- Edukacije iz navedenog područja:

- Data Management & Data Governance akademija

- Akademija: Modul 5- Upravljanje sigurnošću podataka

- Certified ISO 27001 Foundation (PECB)

- Certified ISO 27001 Lead implementer (PECB)

- Certified ISO 27001 Lead auditor (PECB)

- Kontrole informacijske sigurnosti u skladu s ISO 27002

- Certified ISO 27002 Foundation (PECB)

- ISO 27002 Manager (PECB)

- ISO 27002 Lead Manager (PECB)

Možda Vas interesiraju i ove naše usluge i edukacije:

Zašto ZIH?

ZIH ima bogato iskustvo u projektima koji obuhvaćaju upravljanje podacima (npr. razvoj DM&G sustava, digitalizacija poslovanja, sigurnost podataka i sl.) u privatnom i javnom sektoru. Također, ZIH ima bogato iskustvo u projektima implementacije sigurnosnih mjera kroz projekte informacijske i kibernetičke sigurnosti što se može vidjeti kroz velik broj referenci.